Das verborgene aufdecken – Weiß auf Schwarz!

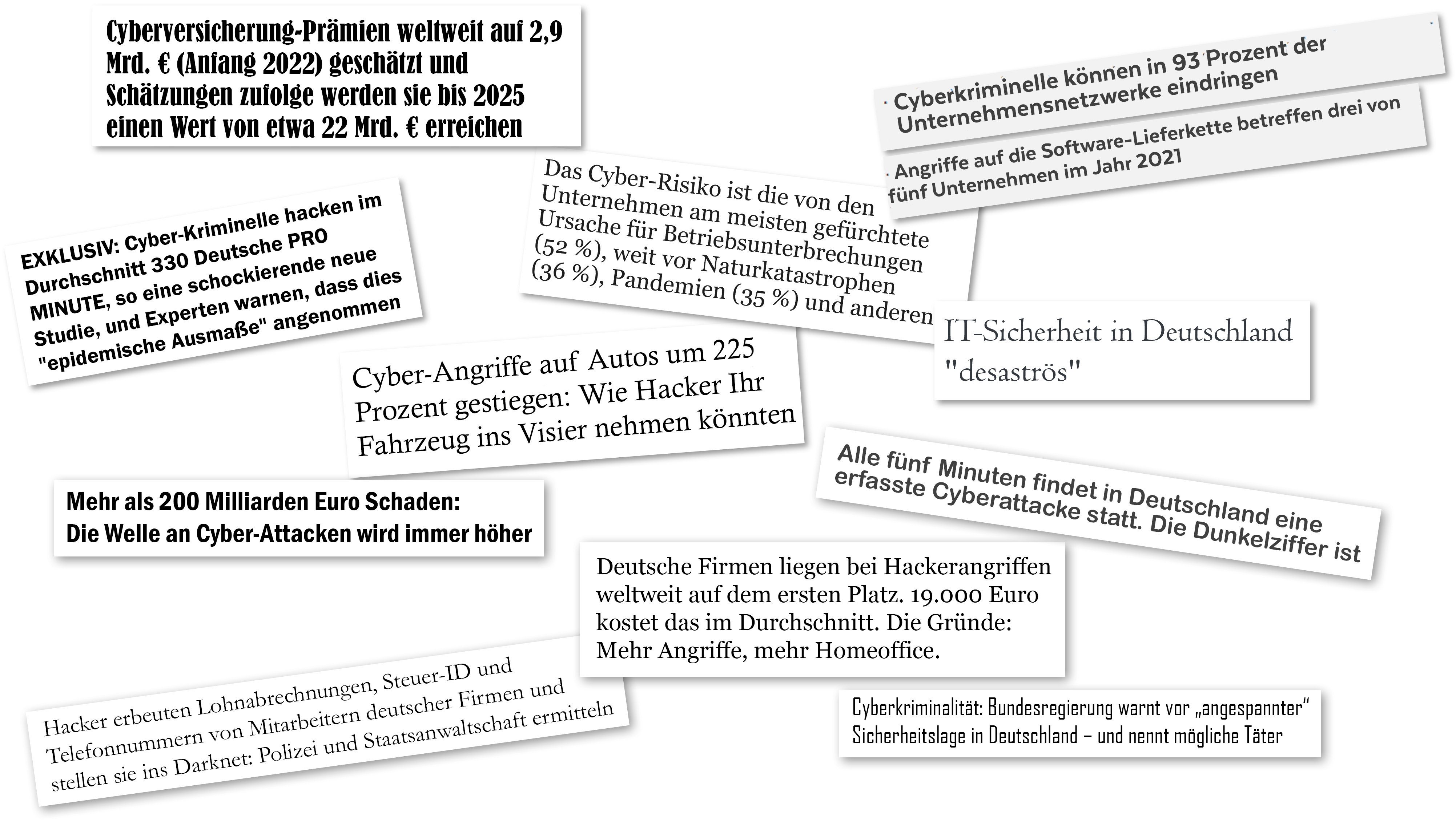

Kosten in Höhe von 1 Billion Euro allein in den USA und Europa aufgrund von Störungen der Cybersicherheit in den Lieferketten

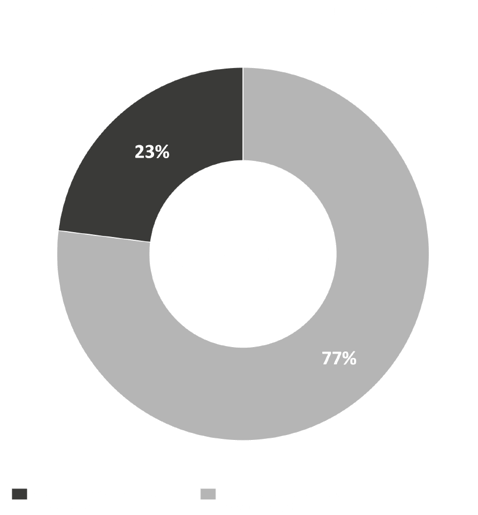

70-80 % der Angriffe auf die Cybersicherheit sind aufgrund von Menschen, Prozessen, organisatorischen Schwächen oder blinden Flecken erfolgreich

Das Risiko von Drittanbietern ist eine ernsthafte Bedrohung für die Stabilität, da Unternehmen oft über die Lieferkette angegriffen werden.

Kosten der Cyberkriminalität werden bis 2025 10,5 Billionen Euro erreichen

Jährlicher Anstieg des Schadens durch Cyberkriminalität um 360 %

Ausblick:

Die Kosten für Datenschutzverletzungen werden bis Ende 2022 auf durchschnittlich 5,9 Millionen Euro steigen.

Die Kosten für einen einzelnen Angriff werden auf durchschnittlich 260.000 Euro steigen.

260 % Anstieg der DDoS-Angriffe mit Lösegeldforderungen innerhalb von 6 Monaten

Innerhalb von 6 Monaten können betroffene Unternehmen ihre Geschäftstätigkeit aufgeben.

Die Auswirkungen werden überwiegend dieser Unternehmen treffen:

Top 3 der betroffenen Branchen

Frühere Investition vs Teurere Reaktion

Warum sollten Sie jetzt damit anfangen?

Ein Angriff auf Ihr Unternehmen wird mit jedem Tag wahrscheinlicher, das ist nicht beeinflußbar.

Beeinflußbar sind die Auswirkungen eines solchen Angriffs auf Ihr Unternehmen. Je früher Sie Maßnahmen planen und umsetzen, desto geringer werden diese Auswirkungen ausfallen.

Das sollten Sie jetzt umsetzen

Lassen Sie Ihre Sicherheit von einem unabhängigen Unternehmen unter Zuhilfenahme eines kombinierten Threat-Modelling und Risikomatrix-Verfahrens beurteilen um wirkungsvolle und auf Ihr Unternehmen angepasste Maßnahmen zu ermitteln und umzusetzen.

Das sollten Sie vorbereiten

Wir wissen, dass die Unternehmen angegriffen werden

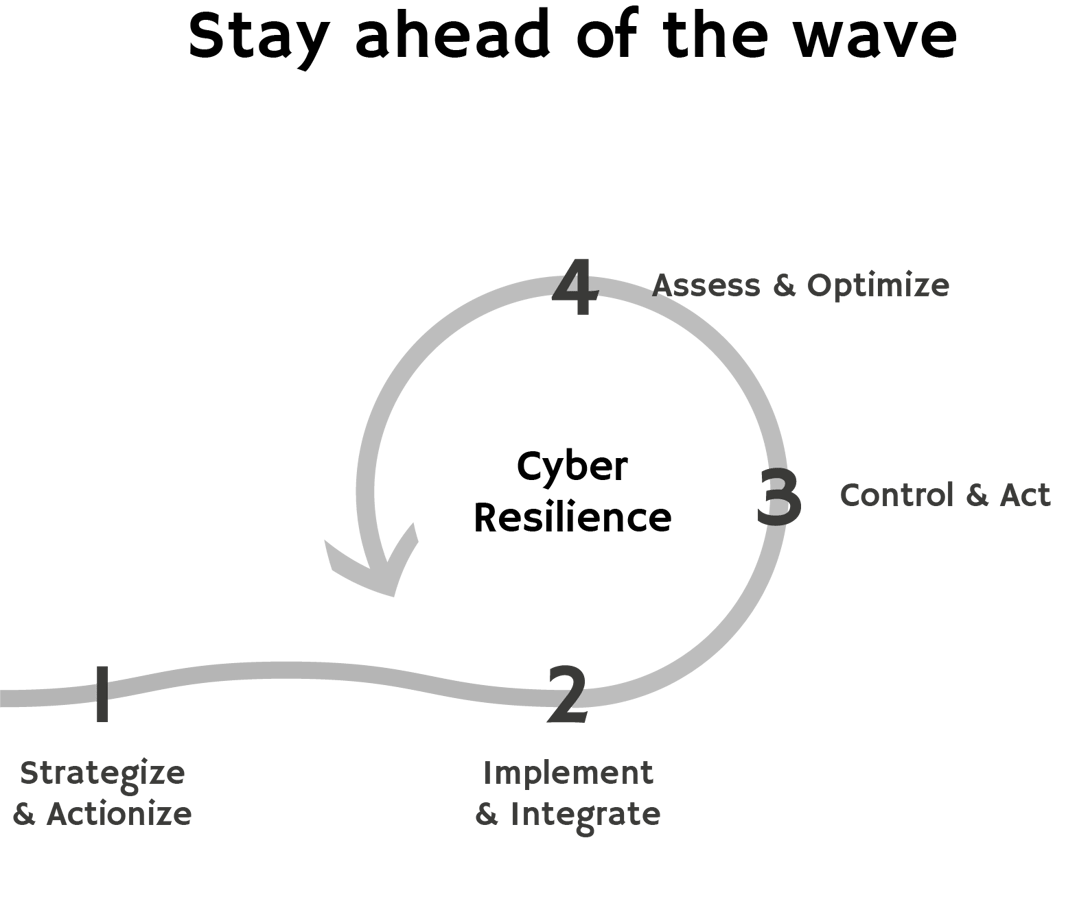

1

Umfassender Ansatz für eine ganzheitliche Cybersicherheitsverteidigung mit 360°-Blick auf die gesamte Landschaft: Mensch + Prozess + System

2

Wir verbinden alle Punkte in der gesamten Landschaft, indem wir die fortschrittlichsten Lösungen im Bereich VM/CSPM/SIEM/XDR einsetzen und dabei sowohl KI als auch Expertendienste nutzen.

3

Vorbeugung ist der Schlüssel, ebenso wie die Vorbereitung auf das Unbekannte - 24/7 Reaktion und Abschwächung von Zwischenfällen.

4

Anpassung der Sicherheitskontrollen an die sich ständig verändernde Bedrohungs-landschaft. Sensibilisierungsschulungen, Red/Blue Teaming und kontinuierliche Pen-Tests helfen unter anderem dabei, Blindspots zu erkennen und die Lücken zu schließen.

Lösung:

ORCCA

das Herzstück unser Cybersicherheit Plattform und bietet einen optimalen Schutz gegen die Cyber-Bedrohungen. Die Plattform liefert eine zentralisierte Überwachung und Kontrolle Ihrer Cybersicherheit.

Unsere Lösung garantiert Ihnen ein Höchstmaß an Schutz, um eine schnelle und effektive Reaktion auf Vorfälle zu gewährleisten - 24/7 und 365 Tage im Jahr.

Connect the dots.

Die omniIT-Engine integriert alle Ihre Sicherheitstools, Lösungen und Technologien in einer einzigen Plattform und verwandelt die Informationsflut in Echtzeit in einen aussagekräftigen Kontext und Klarheit.

Simplicity is the key.

Verwaltet durch die ORCCA Framework, die den Prozess der Bedrohungserkennung und - Warnung rationalisiert, erhalten Sie einen einzigen, zentralen Überblick über alle Ihre Cybersecurity-Vorfälle.

The power of collective intelligence.

ORCCA organisiert mit geringer Komplexität Ihre Sicherheitslösungen zu einem starken Kollektiv. Durch die Verbindung mit all Ihren eigenen Sicherheitstechnologien an einem Ort werden sämtliche Sicherheitsvorfälle und deren Bedeutung klar und nach Prioritäten geordnet dargestellt.

Less effort = less costs

Mit strategischer Überwachung, Echtzeit-Reaktion auf Vorfälle und proaktiver Bedrohungsanalyse senken wir die Aufwände und Kosten für eine intensive Aufarbeitung der Cybersicherheitsvorfälle. Unsere Lösung bietet Ihnen einen optimalen Schutz gegen Cyberangriffe, der bisher nur mit hohen Investitionskosten verbunden war.

ORCCA steht für omni resillent cyber control assurance

Cyber Defense Center

Cyber Defense Center

Security Operations Center (SOC)

Wir analysieren und bearbeiten Ihre Sicherheitsvorfälle 24 Stunden am Tag, 7 Tage die Woche und 365 Tage im Jahr mit einem Team von zertifizierten Experten.

Security Information and Event Management (SIEM)

Unsere Experten begleiten Sie vom Auswahl der richtigen Technologien über Modellierung der Prozesse und Use-Cases bis zum Betrieb von SIEM Lösungen.

Managed Detection and Response (MDR)

Wir schützen Ihre gesamte IT-Landschaft proaktiv und ergreifen Abwehrmassnahmen um die Bedrohungen dauerhaft zu bekämpfen.

Vulnerability und Patch Management (VPM)

Keine Lücke bleibt unentdeckt -

- Wir Scannen Ihr Netzwerk vollständig

und Erkennen die Risiken auf allen Endpunkten, in der Cloud und virtuellen Infrastruktur.

Wir Priorisieren die Risiken und beheben schrittweise die Schwachstellen. - Ihre gesamte IT-Landschaft bleibt somit immer auf dem aktuellen Stand!

Security & Compliance

Security & Compliance

Cyber Security Assessment

Mit dem Cyber Security Assessment von omniIT profitieren Sie von einem ganzheitlichen Ansatz, der Ihr IT-Sicherheitsniveau betrachtet und vollständig bewertet.

File Analysis Suite

Die FAS Plattform hilft Ihnen, sensible und hochwertige Daten zu finden, zu schützen und zu sichern. Wir unterstützen Sie bei der Transformation der IT, Einhaltung von Datenschutzbestimmungen und bei der Migration in die Cloud.

Cyber Security Assessment Data SheetCloud and IoT Security

Cloud and IoT Security

Cloud Security

Cloud Security Posture Management

Verhindern Sie Fehlkonfigurationen mit Echtzeitanalysen und Automatisierung.

Cloud-Workload Security

Schützen Sie Workloads zur Laufzeit. Erkennen Sie Bedrohungen mit Schwachstellen- und Netzwerkanalyse.

Identitäts- und Zugriffsmanagement

Reduzieren Sie das Risiko für Ihr Unternehmen, indem Sie den Zugriff auf Cloud-Workloads, Dienste und Daten mit den geringsten Rechten aufrechterhalten.

IoT und OT Cybersicherheit

Verschaffen Sie sich einen vollständigen Überblick über OT- und IT-Ressourcen

Die Armis-Plattform ermöglicht eine kontinuierliche, nicht-invasive Überwachung aller verkabelten und drahtlosen OT- und IT-Ressourcen in Ihrer Umgebung.

Die Plattform:

- Überwacht Geräte, die im Luftraum über Peer-to-Peer-Protokolle kommunizieren, die für herkömmliche Sicherheitsprodukte unsichtbar sind.

- Schützt Ihr Unternehmen vor Unterbrechungen, indem sie sich auf die weltweit größte Wissensdatenbank zum Geräteverhalten stützt, um Bedrohungen mit einem hohen Maß an Genauigkeit zu erkennen.

- Ermöglicht es Ihnen, Geräte, die außerhalb der "known-good"-Baselines arbeiten, automatisch abzuschalten oder unter Quarantäne zu stellen.

Unser Portfolio

fsdfsds

- Fels in der Brandung

- ISO27001 Konformität

- 24/7 und 365 Tage im Jahr für Sie da

- Von Mittelstand für Mittelstand

fsdfsds

Eigenes, optimiertes – top notch „Secure Operations Framework“

Nahezu 100% Automation gewährleistet die schnellste Reaktion auf die Vorfälle

Umfangreiche automatische Analysen gegen hunderte von Quellen gewährleistet schnelle und hochqualitative Ergebnisse

- Flexibilität & Modularität

- Cloud engineering und security expertise -> von devops zu devsecops

fsdfsds

- 100% nachhaltig

Ansprechpartner

Ronny Schubhart

Cybersecurity Expert

Patrick Wagner

Cybersecurity Expert

Kontaktformular